내 이메일이 ‘의심메일’로 찍히지 않게: 도메인 인증 3종을 안전하게 켜는 법

요즘 메일함에서 “발신자 검증 실패”, “의심스러운 메일” 같은 경고를 보는 일이 잦습니다. 같은 내용을 보내도 보낸 사람(도메인)의 신원·무결성·정책 정렬이 제대로 갖춰지지 않으면 스팸함으로 밀리기 쉽죠. 이 글은 표준 문서와 공식 가이드만 근거로, **도메인 인증 3종(SPF·DKIM·DMARC)**을 모바일에서 따라 하기 좋게 정리했습니다. 특정 연도에 묶이는 정책이 아니라 항구적으로 유효한 원리와 루틴만 담았습니다.

✉️ 왜 지금 ‘도메인 신원·무결성·정책 정렬’이 필요할까

피싱과 사칭은 겉보기엔 정상 메일처럼 보이기에 더 위협적입니다. 수신 시스템은 콘텐츠만 보지 않습니다. 누가 보냈는지(신원), 중간에서 변조가 없었는지(무결성), **정책에 맞게 보냈는지(정렬)**까지 점검해 신뢰를 판단하죠. 실제 실무에서도 인증 상태가 좋으면 동일한 캠페인이라도 도착률·표시 문구·열람률이 달라집니다. 특히 처음 연락하는 거래처, 청구서·계약 메일처럼 신뢰가 핵심인 발송일수록 효과가 확실합니다. 오늘 10분만 투자해 기본 인증을 켜두면 내일의 평판과 응답률이 달라집니다.

🧭 큰 그림: 역할을 한 문장으로 요약해 보기

- 보낼 자격 공표(신원) = SPF: “우리 도메인을 대신 보낼 서버/서비스 목록은 이거야.” DNS에 기록해 수신자가 SMTP 단계에서 대조합니다.

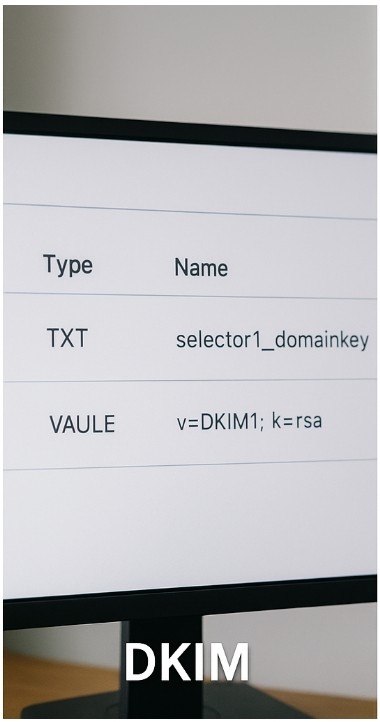

- 변조 방지(무결성) = DKIM: 메일에 전자서명을 붙여 수신자가 DNS 공개키로 진위를 확인합니다.

- 판정 기준(정책 정렬) = DMARC: 보이는 From 도메인이 신원·무결성 검사 중 최소 하나와 정렬되면 통과로 보고, 실패 시 어떻게 처리할지를 정책으로 공표합니다.

🔧 10분 셀프 점검 루틴(처음 해보는 분용)

- 발송 경로 파악: Google Workspace, Microsoft 365, 자체 SMTP, CRM/뉴스레터 툴 등 실제 보내는 주체를 모두 적습니다.

- SPF 확인: DNS에 v=spf1 ... ~all 또는 -all이 있는지 보고, 실제 발송 서비스의 include가 누락되지 않았는지 체크합니다. (서비스 공식 문서에 보통 값이 제공됩니다.)

- DKIM 켜기: 관리자 콘솔에서 키 생성 → DNS TXT 등록 → 서명 활성화. 브랜드가 여럿이면 selector로 구분하세요.

- DMARC는 관찰부터: 우선 p=none에 **보고서 수신 주소(rua)**를 넣어 데이터 확보부터 시작합니다. Gmail/네이버 등 대형 수신자와의 마찰을 줄이려면 관찰→격상 순서가 안전합니다.

- 테스트 발송·원문 보기: 내 Gmail/Outlook로 보내 SPF/DKIM/DMARC 결과를 원문 헤더에서 확인합니다.

- 정책 격상: 정상 트래픽이 안정적으로 통과하면 quarantine→reject로 단계적으로 올리고, pct= 비율로 점진 적용하면 운영 리스크가 줄어듭니다.

🧩 SPF에서 자주 막히는 포인트(실패를 부르는 세 가지)

- 제3자 발송원 누락: 결제 영수증·설문·CRM 등에서 나가는 메일이 SPF에 빠져 실패하는 경우가 흔합니다. 각 서비스의 공식 include를 반드시 반영하세요.

- DNS 조회 한도: SPF는 lookup 10회 제한이 있어 include를 남발하면 실패합니다. 통합 include 사용과 불필요 발송원 정리가 해법입니다.

- 종단 처리(~all vs -all): 초반엔 유연한 ~all로 시작해 관찰·정리 후 -all로 강화하면 안전합니다. (정책 거부는 DMARC 단계에서 점진적으로 적용하는 편이 더 관리가 쉽습니다.)

✍️ DKIM이 깨지는 흔한 장면과 대처(현업 메모)

- 중간 릴레이/메일링리스트가 헤더·본문을 건드리면 서명이 무효가 됩니다. 가능하면 릴레이 경로를 단순화하거나 ARC(Authenticated Received Chain) 지원을 검토하세요.

- 키 회전: 분기~반기 단위로 selector를 교체하고, 구형 키는 일정 기간 병행 후 제거합니다.

- 브랜드 다중 운영: d=(서명 도메인)과 From 도메인이 정렬되도록 설계하세요. 이렇게 해두면 콘텐츠가 약간 바뀌어도 신뢰 신호가 안정적으로 유지됩니다.

🛡️ DMARC 보고서로 ‘어디서 새는지’ 찾는 법

- 집계 보고(RUA): 어느 IP·서비스가 우리 도메인으로 보냈는지, 정렬 실패 원인이 뭔지 일 단위로 확인합니다.

- 포렌식 보고(RUF): 실패 메일의 일부를 받아 보다 세밀히 분석하지만, 개인정보·정책 이슈가 있어 팀 내부 합의가 필요합니다.

- 격상 루트: none(관찰) → quarantine(스팸함) → reject(거부). 이때 pct=로 적용 비율을 25→50→100처럼 나눠 올리면 업무 충격을 줄일 수 있습니다.

📬 ‘의심 메일’ 표시가 뜰 때 해제 루틴

- 자체 인증 재검: include 누락, DKIM 비활성, DMARC 정렬 실패부터 확인합니다.

- 콘텐츠 위생: 단축 URL 과다, 이미지 대비 텍스트 비율 극단, 추적 파라미터 남용 등 스팸 시그널을 동시에 줄입니다.

- 수신자 환경 피드백: Gmail은 Postmaster Tools로 도메인·IP 평판과 인증 상태를 확인해 병목을 찾을 수 있습니다.

- 보안 점검: 계정 탈취로 무단 발송이 섞이면 평판이 급락합니다. 모든 세션 종료·비밀번호 교체·2단계 인증 재등록까지 마무리하세요.

의심 메시지가 메일뿐 아니라 문자로도 온다면, 휴대폰 기본 필터와 118 신고까지 한 번에 묶은 스팸·스미싱 차단 루틴을 참고해 주세요 📵 — 클릭 한두 번으로 초동 차단이 끝나요.

🧪 체크리스트(복붙용)

- DNS에 SPF가 있고, 모든 주요 발송원이 포함됐다.

- DKIM selector가 활성화되어 테스트 메일에서 “DKIM=pass”를 확인했다.

- DMARC를 p=none; rua=...로 걸어 실패 유형을 수집 중이다.

- SPF lookup 10회 한도를 넘지 않는다.

- 발송 경로 변경 시 릴레이가 DKIM을 파괴하지 않는지 점검한다.

- 분기마다 키 회전, 불필요 발송원 정리, 정책 단계 상향 계획을 점검한다.

💡 미니 요약

핵심 3줄 요약

문제: ‘의심’ 표기가 뜨면 도착률·신뢰 급락

원인: 신원·무결성·정책 정렬 불일치/누락

즉시 조치: SPF include 정리 → DKIM 활성화 → DMARC p=none+보고서 수집 → 안정화 후 quarantine/reject

✅ 결론

메일 신뢰의 본질은 도메인 신원 증명입니다. 신원(보낼 자격)·무결성(전자서명)·정책 정렬(판정 기준)이 맞물려야 수신 시스템이 안심하고 통과시킵니다. 처음에는 관찰 모드로 데이터부터 모으고, 점진적 격상과 비율 적용으로 위험을 최소화하세요. 오늘 설정한 10분이 내일의 도착률·브랜드 인상·사기 예방을 바꿉니다.

정렬 실패가 잦고 계정 탈취가 의심된다면, 오늘 바로 쓸 수 있는 개인정보 유출 종합 대응 루트(118 상담 → 개인정보보호포털 → 본인계좌 일괄지급정지 → ECRM 신고)도 꼭 저장해 두세요 🛡️